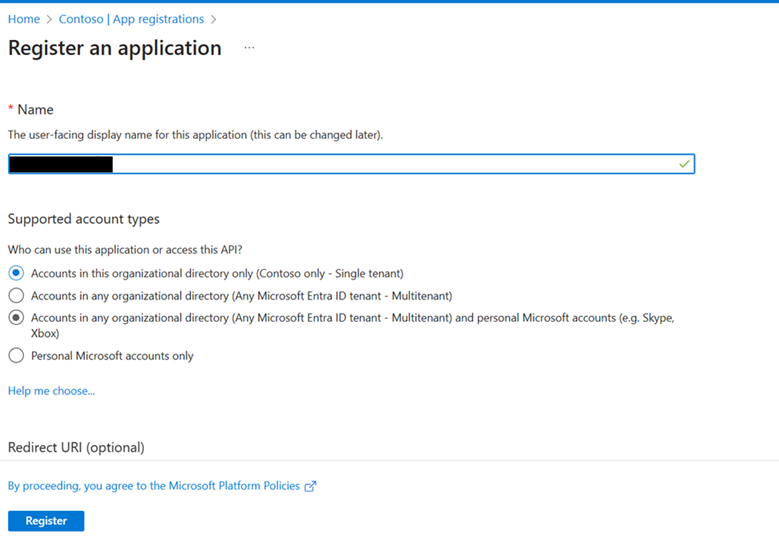

Necesitamos crear una App Registration para esto vamos a Microsoft Entra -> App Registrations y después damos clic en crear (ahí especificamos el nombre de nuestro registro que será utilizado para acceder al Key Vault)

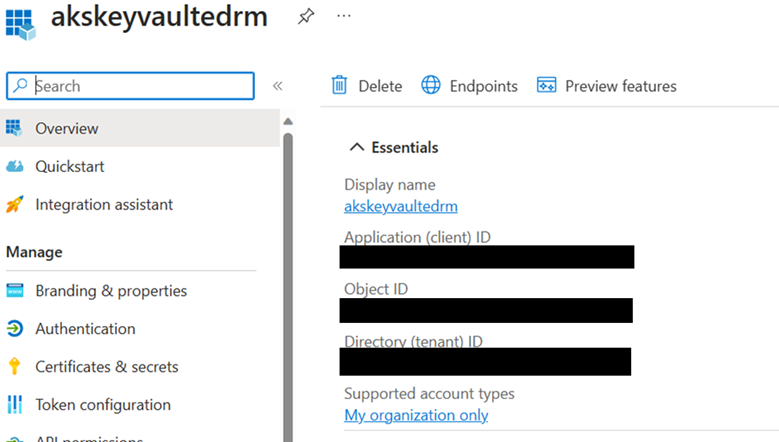

Una vez creado necesitamos obtener el “client id”, “tenant id” y el “client secret” para usarlos posteriormente para obtener el Access token para acceder al key vault.

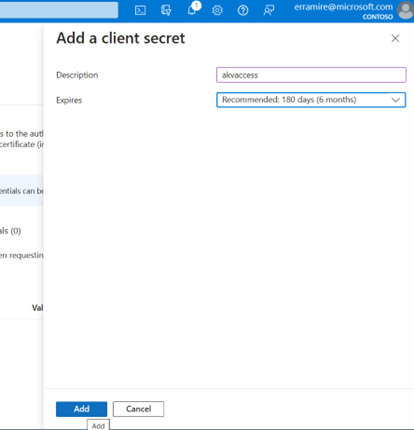

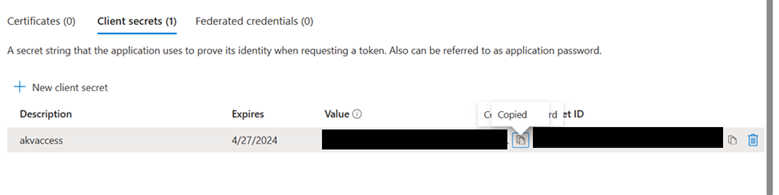

Procedemos a crear el client secret para poder realizar el proceso de autenticación, para esto vamos a Certificates & Secrets – > Client Secrets-> New client secret ; ahí especificamos el nombre del secret y duración.

Una vez creado procedemos a almacenar el valor del secreto, ya que posteriormente lo vamos a utilizar:

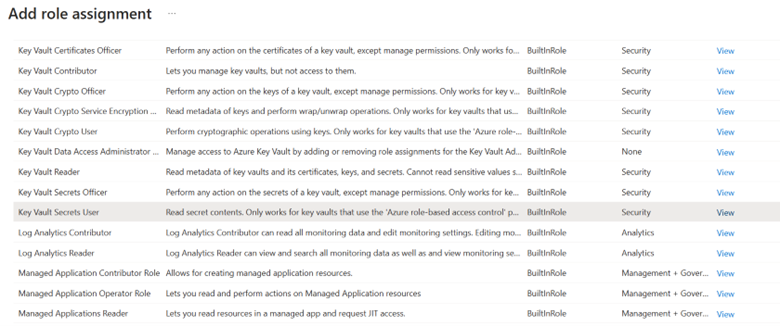

Para finalizar tenemos que darle acceso a la identidad recién creada en el Azure Key Vault para esto vamos Access control (IAM) -> Add. Seleccionamos el tipo de rol, en este caso solo necesitamos acceso de lectura por lo que usaremos un role ya existente “Key Vault Secret User”

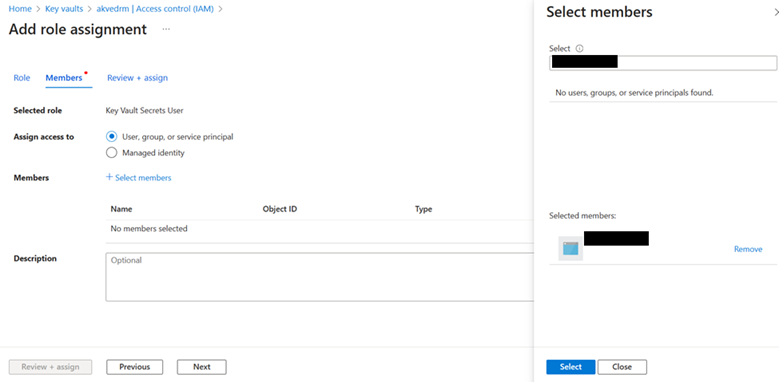

Procedemos a buscar la identidad que creamos anteriormente y le damos “select” y “next”

Procedemos a dar clic em “Review + assign”.

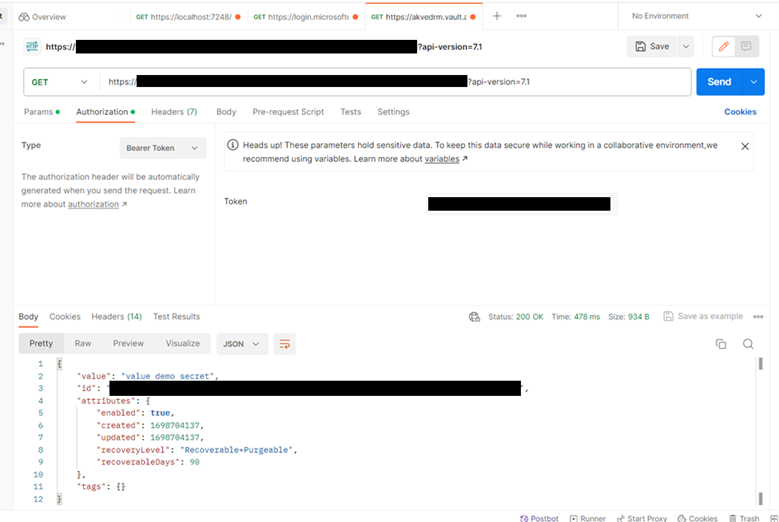

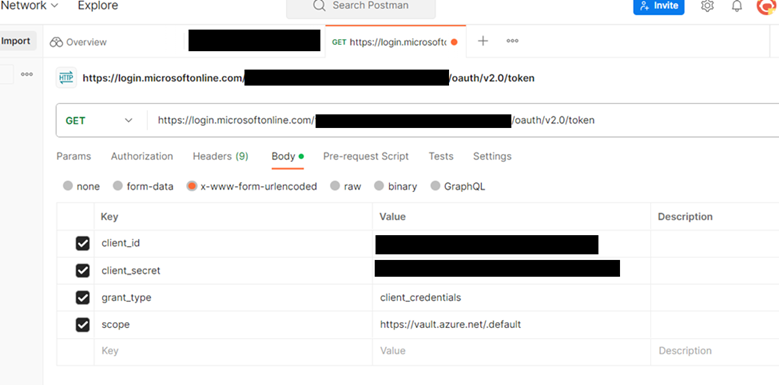

Une vez configurado vamos a postman y especificamos la siguiente información:

| Url | https://login.microsoftonline.com/{tenant id} /oauth2/v2.0/token |

| client_id | Client id correspodiente al App Registration anterior |

| client_secret | Client secret que obtuviste anteriormente |

| grant_type | client_credentials |

| scope | https://vault.azure.net/.default |

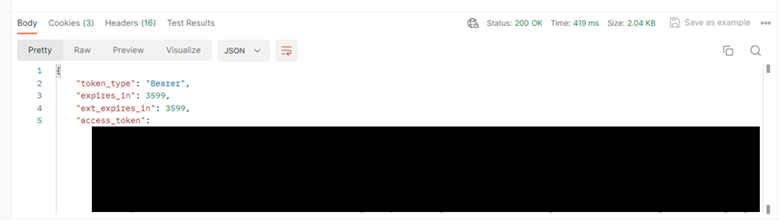

Obtenemos el Access token para poder invocar el api correspondiente:

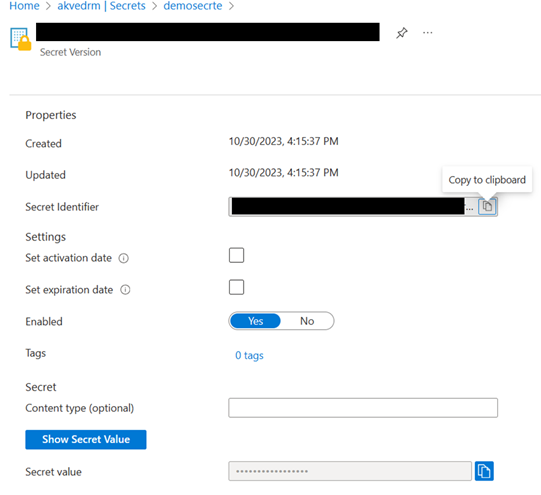

Ya tenemos todo lo necesario, por lo que vamos al Azure Key Vault -> Secrets -> secret versión y compiamos el secret identifier.

Especificamos el secret identifier + la versión del api (ejemplo: api-version=7.1), agregamos en la pestaña de autenticación el tipo de bearer, pegamos el bearer token y obtenemos el valor de nuestro secret en el campo de “value”.